Rootkit yra tam tikros rūšies programinė įranga, leidžianti užpuolikui valdyti aukos kompiuterį. „Rootkit“ gali būti naudojamas nuotoliniu būdu valdyti aukos kompiuterį, pavogti neskelbtinus duomenis ar net pradėti atakas prieš kitus kompiuterius. „Rootkit“ sunku aptikti ir pašalinti, todėl dažnai reikia specialių įrankių ir žinių. Kaip veikia rootkit? Rootkit veikia išnaudodami operacinės sistemos ar programinės įrangos spragas. Įdiegus rootkit, jį galima naudoti norint pasiekti aukos įrenginį. Rootkit gali būti naudojami nuotoliniu būdu valdyti aukos mašiną, pavogti neskelbtinus duomenis ar net pradėti atakas prieš kitus kompiuterius. „Rootkit“ sunku aptikti ir pašalinti, todėl dažnai reikia specialių įrankių ir žinių. Kokie yra rootkit pavojai? Rootkit gali būti naudojami nuotoliniu būdu valdyti aukos mašiną, pavogti neskelbtinus duomenis ar net pradėti atakas prieš kitus kompiuterius. „Rootkit“ sunku aptikti ir pašalinti, todėl dažnai reikia specialių įrankių ir žinių. Kaip galiu apsisaugoti nuo rootkit? Yra keletas dalykų, kuriuos galite padaryti, kad apsisaugotumėte nuo rootkit. Pirmiausia atnaujinkite operacinę sistemą ir programinę įrangą. Tai padės pašalinti visas spragas, kurias gali išnaudoti rootkit. Antra, naudokite patikimą antivirusinę ir kenkėjiškų programų programą. Šios programos gali padėti aptikti ir pašalinti rootkit. Galiausiai būkite atsargūs dėl lankomų svetainių ir atidaromų el. pašto priedų. Rootkit gali būti platinami per kenkėjiškus el. pašto priedus arba užkrėstas svetaines.

Nors galima paslėpti kenkėjiškas programas taip, kad tai suklaidintų net tradicinius antivirusinius / anti-spyware produktus, dauguma kenkėjiškų programų jau naudoja rootkit, kad pasislėptų giliai jūsų Windows kompiuteryje... ir jie darosi vis pavojingesni! IN Rootkit DL3 - vienas iš pažangiausių kada nors matytų rootkit pasaulyje. „Rootkit“ buvo stabilus ir galėjo užkrėsti 32 bitų „Windows“ operacines sistemas; nors instaliuoti infekciją sistemoje buvo reikalingos administratoriaus teisės. Tačiau TDL3 dabar atnaujintas ir dabar gali užkrėsti net 64 bitų Windows versijos !

Kas yra rootkit

Rootkit virusas yra slaptas kenkėjiškų programų tipas kuris skirtas paslėpti tam tikrus procesus ar programas jūsų kompiuteryje nuo įprastų aptikimo metodų, kad jam ar kitam kenkėjiškam procesui būtų suteikta privilegijuota prieiga prie jūsų kompiuterio.

„Windows“ šaknų rinkiniai dažniausiai naudojamas norint paslėpti kenkėjiškas programas, pvz., nuo antivirusinės programos. Jį piktybiniais tikslais naudoja virusai, kirminai, užpakalinės durys ir šnipinėjimo programos. Virusas kartu su rootkit gamina vadinamuosius visiškai paslėptus virusus. Rootkit yra labiau paplitę šnipinėjimo programų srityje, be to, jas vis dažniau naudoja virusų kūrėjai.

Šiuo metu tai yra naujo tipo super šnipinėjimo programos, kurios efektyviai slepia ir tiesiogiai veikia operacinės sistemos branduolį. Jie naudojami norint paslėpti kompiuteryje esantį kenkėjišką objektą, pvz., Trojos arklys arba klavišų registratorius. Jei grėsmė naudoja „rootkit“ technologiją, kad pasislėptų, jūsų kompiuteryje labai sunku rasti kenkėjiškų programų.

Patys rootkit nėra pavojingi. Vienintelis jų tikslas yra paslėpti programinę įrangą ir operacinėje sistemoje likusius pėdsakus. Ar tai būtų įprasta programinė įranga, ar kenkėjiška programa.

Yra trys pagrindiniai rootkit tipai. Pirmasis tipas, Branduolio rootkit 'Paprastai pridėkite savo kodą prie operacinės sistemos branduolio dalies, o antrojo tipo' Vartotojo režimo rootkit »Specialiai sukurta, kad „Windows“ veiktų įprastai paleidžiant sistemą, arba įvedama į sistemą naudojant vadinamąjį „lašiklį“. Trečiasis tipas yra MBR rootkit arba įkrovos rinkiniai .

Kai pastebėsite, kad jūsų antivirusinė ir apsaugos nuo šnipinėjimo programa stringa, jums gali prireikti pagalbos geras „Anti-Rootkit“ įrankis . Rootkit Revaler iš Microsoft Sysinternals yra pažangi rootkit aptikimo priemonė. Jo išvestyje pateikiami registro ir failų sistemos API neatitikimai, kurie gali rodyti vartotojo režimo arba branduolio režimo rootkit buvimą.

„Microsoft“ kenkėjiškų programų apsaugos centro ataskaita apie „rootkit“ grėsmes

„Microsoft“ kenkėjiškų programų apsaugos centras suteikė galimybę atsisiųsti „Rootkit“ grėsmių ataskaitą. Ataskaitoje nagrinėjamas vienas klastingiausių kenkėjiškų programų, keliančių grėsmę organizacijoms ir asmenims šiandien, – rootkit. Ataskaitoje nagrinėjama, kaip užpuolikai naudoja rootkit ir kaip jie veikia paveiktuose kompiuteriuose. Štai ataskaitos esmė, pradedant nuo to, kas yra rootkit – pradedantiesiems.

rootkit yra įrankių rinkinys, kurį užpuolikas arba kenkėjiškų programų kūrėjas naudoja siekdamas valdyti bet kokią neapsaugotą / neapsaugotą sistemą, kuri paprastai yra skirta sistemos administratoriui. Pastaraisiais metais terminas „ROOTKIT“ arba „ROOTKIT FUNCTIONALITY“ buvo pakeistas MALWARE – programa, sukurta turėti nepageidaujamą poveikį veikiančiam kompiuteriui. Pagrindinė kenkėjiškų programų funkcija yra slapta iš vartotojo kompiuterio išgauti vertingus duomenis ir kitus išteklius ir pateikti juos užpuolikui, taip suteikiant jam visišką pažeisto kompiuterio kontrolę. Be to, juos sunku aptikti ir pašalinti, be to, jie gali likti paslėpti ilgą laiką, galbūt net metus, jei nepastebimi.

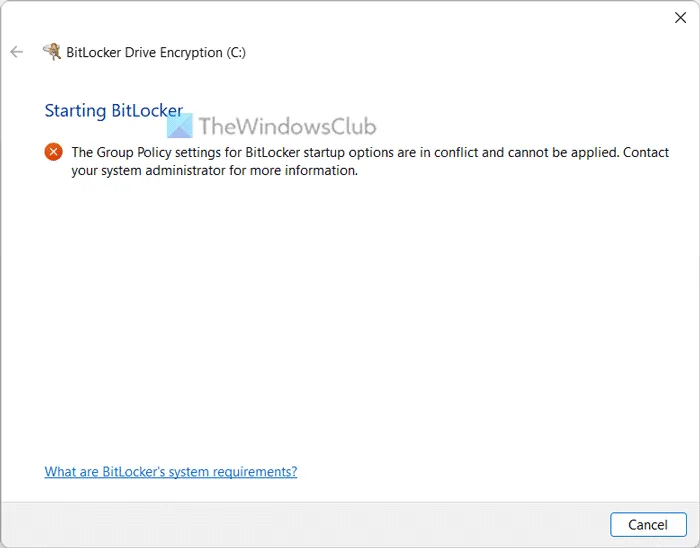

Taigi, natūralu, kad įsilaužto kompiuterio simptomai turi būti užmaskuoti ir į juos atsižvelgti, kol rezultatas nėra lemtingas. Visų pirma, norint atskleisti ataką, reikėtų imtis griežtesnių saugumo priemonių. Tačiau, kaip minėta, įdiegus šiuos šaknų rinkinius / kenkėjiškas programas, dėl jų paslėptų galimybių sunku pašalinti juos ir jo komponentus, kuriuos jie gali atsisiųsti. Dėl šios priežasties „Microsoft“ sukūrė ROOTKITS ataskaitą.

16 puslapių ataskaitoje aprašoma, kaip užpuolikas naudoja rootkit ir kaip šie rootkit veikia paveiktuose kompiuteriuose.

Vienintelis ataskaitos tikslas – nustatyti ir nuodugniai ištirti potencialiai pavojingą kenkėjišką programą, kuri kelia grėsmę daugeliui organizacijų, ypač kompiuterių naudotojams. Jame taip pat minimos kai kurios įprastos kenkėjiškų programų šeimos ir pabrėžiamas metodas, kurį užpuolikai naudoja norėdami įdiegti šiuos šaknų rinkinius savo savanaudiškais tikslais sveikose sistemose. Likusioje ataskaitos dalyje rasite ekspertų, pateikiančių keletą rekomendacijų, kurios padės vartotojams sumažinti „rootkit“ keliamą grėsmę.

Rootkit tipai

Yra daug vietų, kur kenkėjiškos programos gali įsidiegti į operacinę sistemą. Taigi iš esmės rootkit tipas nustatomas pagal jo vietą, kurioje jis atlieka vykdymo kelio pavertimą. Tai įeina:

- Vartotojo režimo rootkit

- Branduolio režimo rootkit

- MBR rootkit / įkrovos rinkiniai

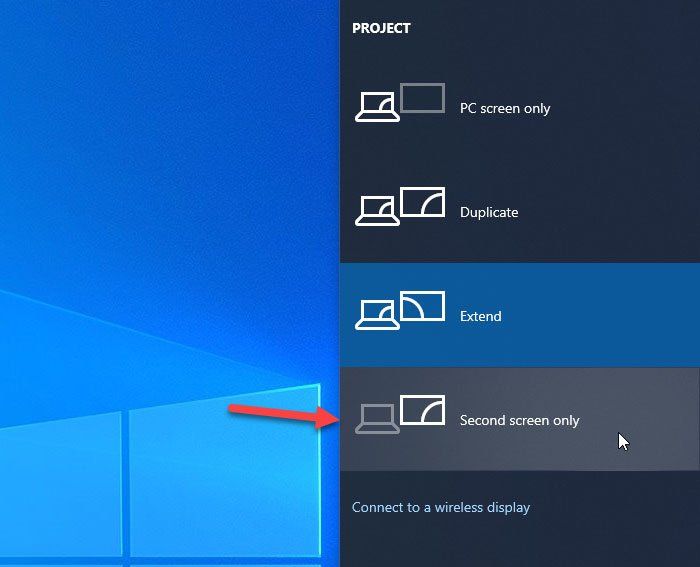

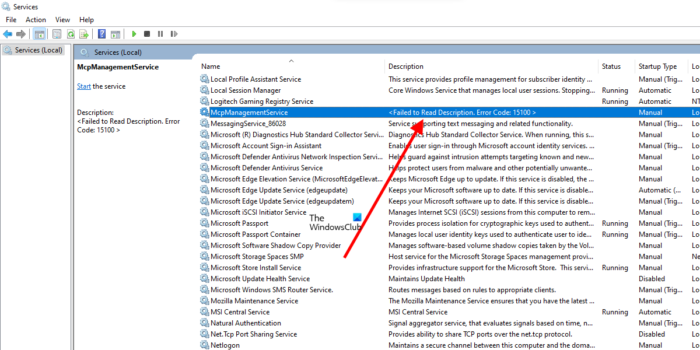

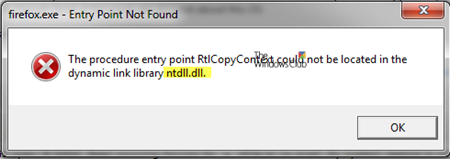

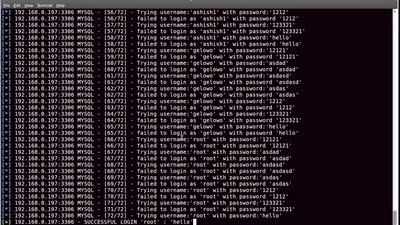

Galimos rootkit nulaužimo branduolio režimu pasekmės parodytos toliau esančioje ekrano kopijoje.

kyla problemų dėl šios svetainės saugos sertifikato „Windows 10“

Trečias tipas, modifikuokite pagrindinį įkrovos įrašą, kad perimtumėte sistemos valdymą ir pradėtumėte įkrovos procesą nuo ankstyviausio įkrovos sekos taško3. Jis paslepia failus, registro pakeitimus, tinklo jungčių įrodymus ir kitus galimus rodiklius, kurie gali rodyti jo buvimą.

Žinomos kenkėjiškų programų šeimos, naudojančios rootkit funkcijas

- Win32 / Sinowal 13 – Daugiakomponentė kenkėjiškų programų šeima, kuri bando pavogti neskelbtinus įvairių sistemų duomenis, pvz., naudotojų vardus ir slaptažodžius. Tai apima bandymus pavogti įvairių FTP, HTTP ir el. pašto paskyrų autentifikavimo duomenis, taip pat prisijungimo duomenis, naudojamus internetinei bankininkystei ir kitoms finansinėms operacijoms.

- Win32 / Cutwail 15 – Trojos arklys, kuris atsisiunčia ir paleidžia savavališkus failus. Atsisiųstus failus galima paleisti iš disko arba įterpti tiesiai į kitus procesus. Nors atsisiuntimų funkcionalumas skiriasi, Cutwail paprastai atsisiunčia kitus nepageidaujamo pašto komponentus. Jis naudoja branduolio režimo rootkit ir įdiegia keletą įrenginių tvarkyklių, kad paslėptų jo komponentus nuo paveiktų vartotojų.

- Win32 / Rustock - Daugiakomponentė užpakalinių durų Trojos arklių šeima su rootkit palaikymu, iš pradžių sukurta padėti platinti „spam“ el. botnetas . Botnetas yra didelis įsilaužtų kompiuterių tinklas, kurį valdo užpuolikas.

Rootkit apsauga

Neleisti įdiegti „rootkit“ yra veiksmingiausias būdas išvengti „rootkit“ infekcijų. Norėdami tai padaryti, turite investuoti į saugumo technologijas, tokias kaip antivirusinės programos ir ugniasienės. Tokiuose gaminiuose turėtų būti taikomas visapusiškas apsaugos metodas, naudojant tradicinį parašu pagrįstą aptikimą, euristinį aptikimą, dinamines ir reaguojančias parašo galimybes ir elgesio stebėjimą.

Visi šie parašų rinkiniai turėtų būti atnaujinti naudojant automatinio atnaujinimo mechanizmą. „Microsoft“ antivirusiniai sprendimai apima daugybę technologijų, specialiai sukurtų apsaugoti nuo rootkit, įskaitant branduolio elgsenos stebėjimą realiuoju laiku, kuris aptinka ir praneša apie bandymus modifikuoti pažeidžiamos sistemos branduolį, ir tiesioginį failų sistemos analizavimą, kuris palengvina identifikavimą ir pašalinimą. paslėpti vairuotojai.

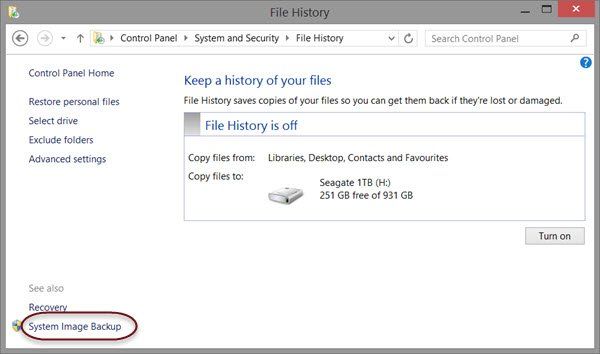

Jei nustatoma, kad sistema pažeista, gali būti naudingas papildomas įrankis, skirtas paleisti iš žinomos geros arba patikimos aplinkos, nes tai gali pasiūlyti atitinkamus taisomuosius veiksmus.

Tokiomis aplinkybėmis

- Sistemos tikrintuvas neprisijungus (Microsoft Diagnostics and Recovery Toolkit (DaRT) dalis)

- „Windows Defender Offline“ gali būti naudinga.

Norėdami gauti daugiau informacijos, galite atsisiųsti ataskaitą PDF formatu iš svetainės Microsoft atsisiuntimo centras.

![Nepavyko atnaujinti į „iCloud“, skirtą „Windows“, klaida [Pataisyti]](https://prankmike.com/img/apple/60/upgrade-to-icloud-for-windows-failed-error-fix-1.png)